Como reconocer un ataque por phishing

El phishing es, a día de hoy, una de las formas de ataque y vulneración de la seguridad de los internautas, más populares entre los cibercriminales, si no la que más.

Consiste básicamente en crear un mensaje de correo electrónico que finja proceder de una entidad bancaria u otro servicio online pero que sea lo más verosímil posible, para engañar al usuario y conducirlo a un sitio web que también debe mimetizar el aspecto del sitio de la entidad original lo máximo posible, para llevarlo a introducir datos personales sensibles, como números de cuenta bancaria o contraseñas.

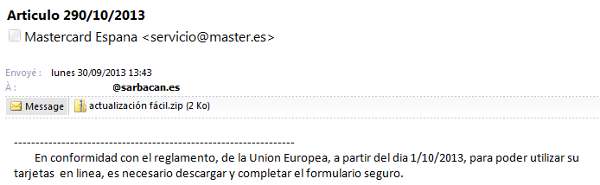

Un mensaje fraudulento de e-mail mediante el cual un cibercrminal se hace pasar por Master Card

Es por esto, y porque dichos mensajes pueden estar muy bien camuflados de forma que parezcan realmente comunicaciones lícitas, que el phishing es especialmente peligroso y provoca cada día mayor número de víctimas.

No obstante, dichos mensajes de correo electrónico también son detectables si damos atención a algunos detalles.

Tal y como nos indica Mailify, una startup dedicada al marketing por correo electrónico, si nos fijamos en estos detalles, podemos distinguis un correo lícito de aquel que busca engañarnos.

Para empezar, un elemento de lo más obvio pero al que no todo el mundo le presta atención: la dirección del remitente. En muchos casos, esta incluye el nombre de la empresa que supuestamente nos envía el mensaje, a la izquierda de la arroba, pero no en el dominio desde el cual ha sido enviado. Por ejemplo, empresa@gmail.com en vez de info@empresa.com.

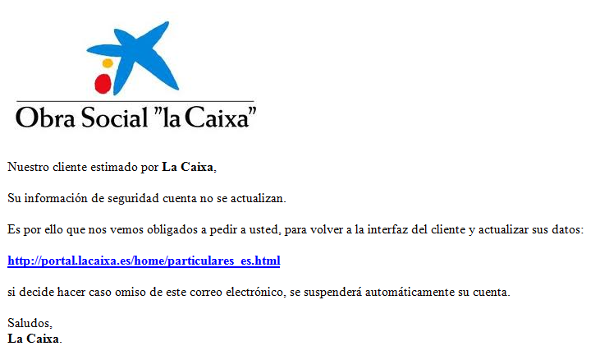

Un mensaje supuestamente enviado por La Caixa, entidad financiera líder en España

Un saludo genérico para abrir el texto del correo también es sospechoso; los cibercriminales muchas veces no saben a ciencia cierta a quien están enviando el mensaje, puesto que sólo cuentan con la dirección de correo electrónico, mientras que las empresas acostumbran a contar con más datos de sus clientes o usuarios.

El carácter urgente de tener que realizar ciertas acciones (“¡entre ahora mismo en su cuenta!”) busca, de igual forma, precipitar las acciones del usuario llevándolo a no fijarse en todos los detalles que estoy mencionando. Tómese su tiempo, cinco minutos no le harán daño a nadie o, por lo menos, pueden evitárselo a su bolsillo.

Ligado con este punto, nos encontramos con una cierta coacción en los mensajes que urgen rapidez en nuestras acciones (“hágalo ahorao tendremos que darde baja su cuenta”), lo cual guarda el mismo objetivo: que el usuario precipite la toma de decisiones y no se fije en los detalles.

Cuidado con los mensajes de correo que incluyen enlaces. Una empresa nunca o muy raramente incluirá enlaces en sus mensajes de correo (y, si lo hace, demuestra un gran desconocimiento del phishing al que está expuesta).

Lo mejor es siempre introducir la dirección del sitio web de la empresa manualmente, de forma que sepamos fehacientemente a donde vamos. Debemos pensar que es muy fácil falsear un enlace de un texto.

También hay que desconfiar sistemáticamente de los archivos adjuntos, no abrirlos bajo ningún concepto con la excepción que los hayamos solicitado antes, o bien que podamos comprobarpor otra vía (por ejemplo, por teléfono) que estos nos han sido enviados.

Hay que sospechar sistemáticamente de los mensajes con gran cantidad de errores de gramática u ortografía. Muchos cibercriminales no hablan español, pero utilizan herramientas de traducción automática para crear mensajes en la lengua de Cervantes. Debido a la inexactitud de estos sistemas, es fácil detectar una de estas traducciones.

En muchos países, las leyes exigen contar con el permiso explícito del destinatario del correo antes de poder enviarle un comunicado. Así pues, desconfiemos de aquellos mensajes procedentes de empresas a las que no les hemos facilitado nuestros datos.

El phishing siempre busca conseguir información personal de alguna clase. Cualquier mail que veamos orientado a esta finalidad debe ser puesto bajo sospecha.

Por Guillem Alsina, el 19/07/2014.